一项新的研究发现,与蓝牙设备兼容的移动应用程序有一个固有的设计缺陷,使它们容易受到黑客攻击。

俄亥俄州立大学(Ohio State University)计算机科学与工程副教授林志强说,冠蓝在线测速问题在于蓝牙低能耗设备(大多数现代设备使用的蓝牙)与控制它们的移动应用程序的通信方式。林在本周的计算机与通信安全协会(ACM CCS 2019)会议上公布了这一发现。

林说:“这些设备有一个根本性的缺陷,让它们很脆弱——首先是在最初与移动应用程序配对时,然后是在运行时。”“尽管该漏洞的严重程度各不相同,但我们发现,在与移动应用程序通信时,它是蓝牙低能耗设备中一个始终存在的问题。”

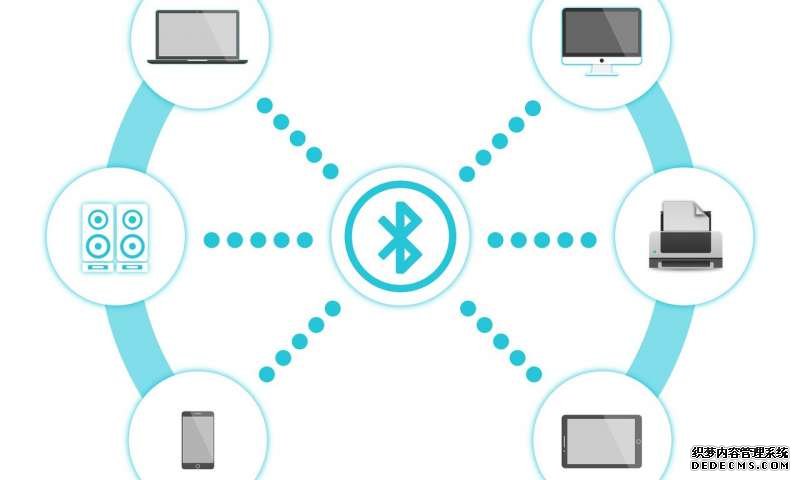

考虑一个可穿戴的健康和健身追踪器,智能恒温器,智能扬声器或智能家居助手。每个应用程序首先通过广播一种叫做uuid的东西与移动设备上的应用程序进行通信。uuid是一种通用的唯一标识符。该标识符允许手机上相应的应用程序识别蓝牙设备,从而创建一个允许手机和设备相互通信的连接。

但标识符本身也嵌入到移动应用程序代码中。否则,移动应用程序将无法识别设备。然而,林和他的研究团队发现,移动应用中的uuid使得这些设备容易受到指纹攻击。

“至少,黑客可以通过识别你的智能设备是否在播放相应移动应用程序识别的特定uuid,来确定你家里是否有特定的蓝牙设备,比如智能音箱,”林说。“但在某些情况下,如果不涉及加密或加密在移动应用程序和设备之间使用不当,攻击者将能够‘监听’你的对话并收集数据。”

不过,这并不意味着你应该扔掉你的智能手表。

“我们认为这个问题应该相对容易解决,我们已经向应用程序开发人员和蓝牙行业团体提出了建议,”他说。

在Lin和他的团队意识到蓝牙设备有这个内置的漏洞后,他们想看看它在现实世界中会有多普遍。他们制造了一种“嗅探器”——一种可以根据蓝牙设备发送的广播信息识别蓝牙设备的黑客设备。

他说:“人们通常认为,蓝牙低能设备发出的信号最多只能传输100米。”“但我们发现,只要有一个简单的接收器适配器和放大器,信号就可以被‘嗅探’(或通过电子手段探测到)远在1000米之外的地方。”

然后,他们驾驶“嗅探器”在俄亥俄州立大学附近1.28平方英里的区域内进行了现场测试。他们发现了超过5800个蓝牙低能耗设备。其中,约5500 - 94.6%的人能够被攻击“指纹识别”(或识别),431 - 7.4%的人容易受到未经授权的访问或窃听攻击。

那些容易受到未经授权访问的用户,在设备和手机应用程序之间的初始“指纹”存在问题,监冠测速这使他们面临被黑客攻击的风险。“在最初的应用程序级认证,手机应用程序与设备的初始配对中,就存在这个漏洞,”林说。他说,如果应用程序开发人员在最初的身份验证中加强防御,问题就可以得到解决。

研究小组向易受攻击的应用程序的开发人员和蓝牙特别兴趣小组报告了他们的发现,并创建了一个自动工具来评估在研究期间谷歌Play Store-18,166中所有的蓝牙低能耗应用程序。除了直接从市场上的蓝牙设备的移动应用程序中建立数据库外,该团队的评估还发现了1434个允许未经授权访问的易受攻击的应用程序,这个数字令林感到惊讶。他们的分析没有包括苹果商店中的应用程序。

“这令人担忧,”他说。“侵犯隐私的可能性很大。”

这些设备非常了解我们——它们是跟踪我们的步伐和心率的可穿戴技术;扬声器“听到”我们,播放我们想听的歌曲,或者为我们提供一种从互联网上订购新东西的简便方法。

林的研究集中在技术上的漏洞,蓝冠2测速试图在这些潜在的安全漏洞成为真正的安全问题之前识别它们。今年夏初,他和乔治亚理工学院(Georgia Institute of Technology)的研究人员发现,在谷歌Play Store排名前5000位的免费应用程序背后,有1600多个支持生态系统漏洞。